BlastDoor đã lặng lẽ được xuất xưởng với iOS 14 vào năm ngoái, mặc dù Apple đã không công khai tham chiếu tính năng bảo mật này. Groß đã trình bày chi tiết về dịch vụ sandbox này trong một bài đăng trên blog mới nhất của công ty.

Được viết bằng ngôn ngữ lập trình Swift tương đối an toàn, BlastDoor chịu trách nhiệm phân tích gần như tất cả dữ liệu không đáng tin cậy trong Messages, Groß nói. Trước iOS 14, các bước như giải nén dữ liệu nhị phân, giải mã plist từ định dạng tuần tự hóa nhị phân, trường trích xuất và giải mã khóa “x” đều được thực hiện qua tiến trình nền có tên imagent. Bây giờ, imagent đang ở đầu quy trình xử lý, nhưng các hoạt động quan trọng được chuyển tiếp đến BlastDoor.

Theo Groß, sandbox này cấm giao tiếp với hầu hết các dịch vụ IPC, chặn gần như tất cả các tương tác với hệ thống tệp, cấm mọi tương tác với trình điều khiển IOKit và từ chối lưu lượng mạng đi. Về cơ bản, hệ thống giải nén nội dung - cả văn bản và tệp đính kèm - trong một môi trường an toàn và ngăn mã độc tương tác với iOS hoặc truy cập dữ liệu cục bộ.

Nhà nghiên cứu bảo mật đã bắt đầu quan tâm đến giao thức bảo mật mới sau khi đọc một báo cáo từ Phòng thí nghiệm Citizen của Đại học Toronto chi tiết về một lỗ hổng Messages được sử dụng để xâm nhập và do thám iPhone của các nhà báo. Được gọi là “Kismet”, hoạt động khai thác lỗ hổng đã được lưu hành ít nhất một năm trước khi bị vô hiệu hóa với việc phát hành iOS 14.

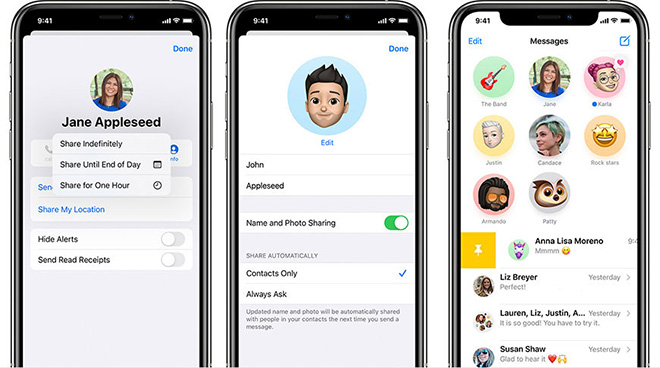

Cùng với các cải tiến bảo mật, Apple đã giới thiệu một số tính năng hướng tới người dùng cho Messages trong hệ điều hành di động mới nhất của mình, bao gồm các cuộc trò chuyện được ghim, chuỗi trò chuyện và các nội dung nội tuyến.

Đăng nhận xét